Bảo mật cho mạng viễn thông không dây 5G

Tóm tắt

Những tính năng nâng cao của hệ thống mạng viễn thông không dây thế hệ thứ 5 (5G) đã đưa ra những yêu cầu và thách thức mới cho việc bảo mật của hệ thống này. Bài viết này sẽ đưa ra một sự khảo sát toàn diện và chuyên sâu về bảo mật trên những hệ thống mạng viễn thông không dây 5G so sánh với mạng tế bào viễn thông không dây truyền thống. Bài viết đầu tiên sẽ nhắc lại mạng viễn thông 5G cũng như những yêu cầu và động lực mới cho bảo mật trong 5G. Những sự phát triển và những phương thức hiện có cho bảo mật trong 5G. Tiếp theo bài viết phân tích xa hơn về những tính năng bảo mật mới liên quan đến các công nghệ khác nhau được ứng dụng trong 5G như là mạng bất đồng bộ, giao tiếp giữa thiết bị đến thiết bị (D2D), massive MIMO (multiple - input multiple - output), phần mềm được xác định mạng (sofware defined networks) và Internet vạn vật (IoT). Được thúc đẩy bởi nghiên cứu bảo mật như trên, bài viết đề xuất một kiến trúc mới cho bảo mật mạng không dây 5G

Giới thiệu

Hệ thống mạng viễn thông không dây thế hệ thứ 5 (5G) hay còn gọi là mạng viễn thông không dây thế hệ tiếp theo đang là sự phát triển kế thừa của mạng tế bào 4G hiện tại, tuy nhiên nó cũng là một hệ thống với nhiều khả năng cung cấp những dịch vụ mới [1], [2]. Những nghiên cứu và phát triển cho 5G nhằm mang lại những đặc tính vượt trội khác như dung lượng cao hơn so với 4G, mật người dùng di động băng thông rộng cao hơn, hỗ trợ giao tiếp D2D và thông tin liên lạc kiểu máy lớn [3].

5G hướng đến độ trễ thấp hơn, mức tiêu thụ năng lượng thấp hơn và cho việc thực hiện Internet vạn vật tốt hơn. Đặc biệt hơn, có 8 đặc điểm nổi bật của 5G đó là: Kết nối 1 - 10 Gbps đến điểm cuối trong cùng môi trường, độ trễ 1mili giây, băng thông gấp 1000 lần trên/unit area, 10 - 100 lần số lượng thiết bị được kết nối, 99,999% sẵn sàng, 100% độ bao phủ, 90% giảm thiểu việc sử dụng năng lượng mạng và cuối cùng là tuổi thọ của pin lên đến 10 năm cho những thiết bị năng lượng thấp [4].

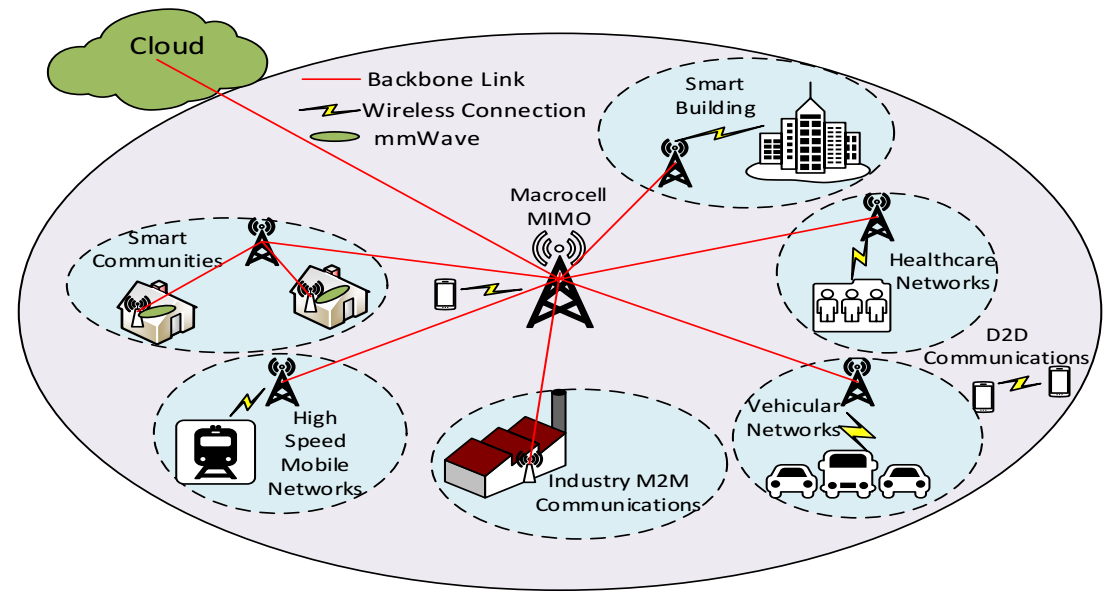

Để đạt được những yêu cầu hiệu suất được kể trên, những công nghệ khác nhau sẽ được áp dụng trong hệ thống 5G như là mạng bất đồng bộ (HetNet), massive MIMO, milimeter wave (mmWave), giao tiếp D2D, mạng định nghĩa phần mềm (SDN),… Kiến trúc chung của mạng viễn thông không dây được chỉ ra như Hình 1. Hệ thống mạng không dây 5G có thể cung cấp không chỉ thông tin dữ diệu và âm thanh truyền thống mà còn sử dụng nhiều ứng dụng công nghiệp mới, nhiều thiết bị và ứng dụng để kết nối với một xã hội rộng lớn [6]. Mọi người tin rằng, hệ thống viễn thông không dây 5G có thể tăng băng thông di động với những dịch vụ và IoT lớn.

Hình 1. Kiến trúc chung cho mạng viễn thông 5G [5].

Do sự phát sóng tự nhiên và giới hạn băng thông của thông tin không dây, việc bảo mật có thể nhưng sẽ gặp khó khăn để cung cấp những tính năng bảo mật như việc xác thực, tính toàn vẹn và quyền riêng tư. Có rất nhiều vấn đề bảo mật trong mạng tế bào hiện tại trong lớp điều khiển truy cập phương tiện truyền thông (MAC) và lớp vật lý có thể xảy ra các cuộc tấn công, những lỗ hổng và vấn đề riêng tư. Sự bảo mật về âm thanh và dữ liệu dựa trên những kiến trúc bảo mật truyền thống vì quản lý định danh người dùng, xác thực giữa mạng và thiết bị người dùng (UE), kênh truyền thông tin bảo mật,…

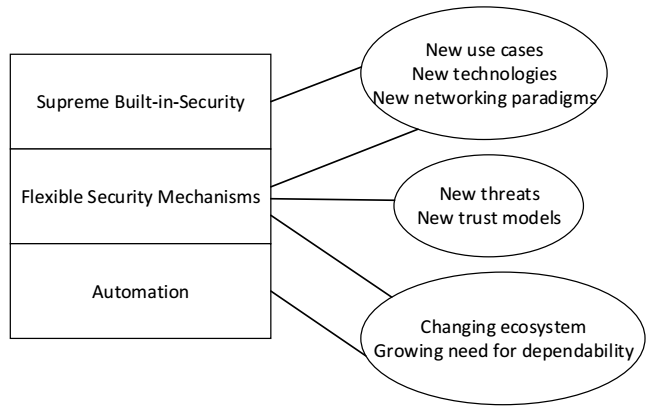

Mạng viễn thông thế hệ kế tiếp được yêu cầu phải có độ bảo mật cao, không giống như mạng di động tế bào trước, 5G sẽ đi theo hướng dịch vụ mà đặc biệt sẽ nhấn mạnh tập trung lên tính bảo mật và những yêu cầu riêng tư [7]. Hình 2 mô tả những thành phần chính cho việc bảo mật mạng không dây 5G. Những ứng dụng mới trong 5G có thể có rất nhiều yêu cầu cụ thể ví dụ như độ trễ cực thấp trong thông tin người dùng.

Những công nghệ mới không chỉ mang lại những dịch vụ tiên tiến mà còn mở ra những lỗ hỗng và vì thế áp đặt những yêu cầu bảo mật mới cho mạng 5G [8], [9]. Massive MIMO đang được xem là một kỹ thuật 5G quan trọng để đạt được hiệu suất năng lượng và hiệu suất phổ cao hơn. Nó cũng được xem như là một kỹ thuật đáng giá để chống lại việc nghe lén thụ động [10].

Để giải quyết được những vấn đề đã nêu, việc bảo mật phải được xem như là một phần không thể thiếu trong kiến trúc tổng thể của mạng viễn thông không dây và sẽ được tích hợp trong phần thiết kế ở những bước đầu của hệ thống. Để hỗ trợ những trường hợp người dùng khác nhau và các mô hình tin cậy mới ở một cách tối ưu nhất những cơ chế bảo mật linh hoạt cần được đưa vào.

Hình 2. Những yếu tố chính cho bảo mật 5G [5].

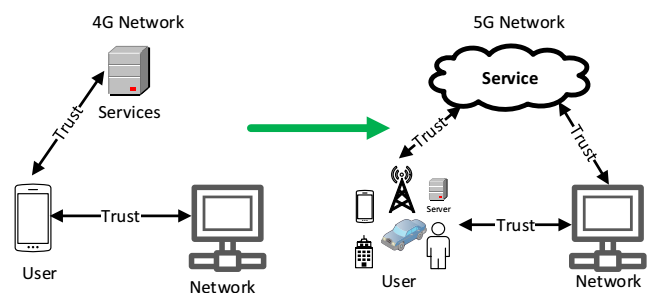

Mô hình tin cậy của mạng kế thừa và mạng không dây 5G được mô tả như Hình 3. Cơ chế xác thực được yêu cầu không chỉ giữa các thuê bao và 2 nhà khai thác mạng (nhà và mạng phục vụ) mà còn giữa các nhà cung cấp dịch vụ trong mạng viễn thông 5G.

Hình 3. Mô hình tin cậy của mạng 4G (trái) và mạng không dây 5G (phải) [5].

Tấn công bảo mật có thể chia làm 2 loại chính đó là tấn công thụ động và tấn công chủ động [11]. Tấn công thụ động, người tấn công cố gắng học hoặc sử dụng thông tin những người dùng hợp pháp nhưng không có ý định tấn công thông tin chính nó. Những tấn công thụ động phổ biến trong mạng tế bào có 2 loại nghe lén và phân tích đường truyền (traffic analysis). Tấn công thụ động hướng đến những dữ liệu bảo mật riêng tư và quyền riêng tư của người dùng.

Không giống như tấn công thụ động, tấn công chủ động có thể liên quan đến việc thay đổi dữ liệu hoặc gián đoạn liên lạc hợp pháp. Đặc biệt là tấn công chủ động bao gồm tấn công man - in - the - middle (MITM), tấn công relay, từ chối dịch vụ (DoS), phân phối tấn công từ chối dịch vụ (DDoS). Những cơ chế được sử dụng để giải quyết các tấn công bảo mật có thể hầu hết được chia thành 2 loại: Phương pháp tiếp cận mật mã với những giao thức mạng mới và phương pháp bảo mật lớp vật lý (LPS). Những kỹ thuật mật mã hầu hết được sử dụng cơ chế bảo mật mà thông thường được triển khai ở những lớp phía trên của mạng không dây 5G với những giao thức mạng mới. Mã hóa hiện đại bao gồm mã hóa khóa đối xứng và mã hóa khóa công khai. Mã hóa khóa đối xứng nhằm vào những phương pháp mã hóa mà khóa bí mật chỉ được chia sẻ giữa người gửi và người nhận.

Trong khi đó, mã hóa khóa công khai hoặc còn gọi là mã hóa khóa không đối xứng sử dụng 2 dạng khóa khác nhau, 1 được sử dụng như khóa công khai cho sự mã hóa và khóa còn lại được sử dụng như là khóa bí mật cho cho sự mã hóa. Hiệu suất của một dịch vụ bảo mật phụ thuộc vào độ dài khóa và độ phức tạp tính toán của thuật toán. Sự quản lý và phân phối của những khóa đối xứng thì bảo vệ tốt trong mạng tế bào truyền thống. Do những giao thức phức tạp hơn và kiến trúc mạng bất đối xứng trong 5G, sự quản lý và phân phối của những khóa đối xứng có thể gặp những thách thức mới [12].

Tấn công và dịch vụ bảo mật trong mạng không dây 5G

Do tính chất phát sóng tự nhiên của phương tiện không dây, truyền nhận thông tin không dây thì dễ bị tổn thương trước những mối đe dọa độc hại khác nhau. Trong phần này, bài viết sẽ thảo luận 4 dạng tấn công chính: i) nghe lén và phân tích kênh truyền; ii) gây nhiễu; iii) DoS và DDoS và iv) MITM trong mạng không dây 5G. Bên cạnh đó bài viết cũng đưa ra 4 dịch vụ bảo mật bao gồm i) tính xác thực; ii) tính bảo mật; iii) tính sẳn sàng và iv) tính toàn vẹn.

Tấn công trong mạng không dây 5G

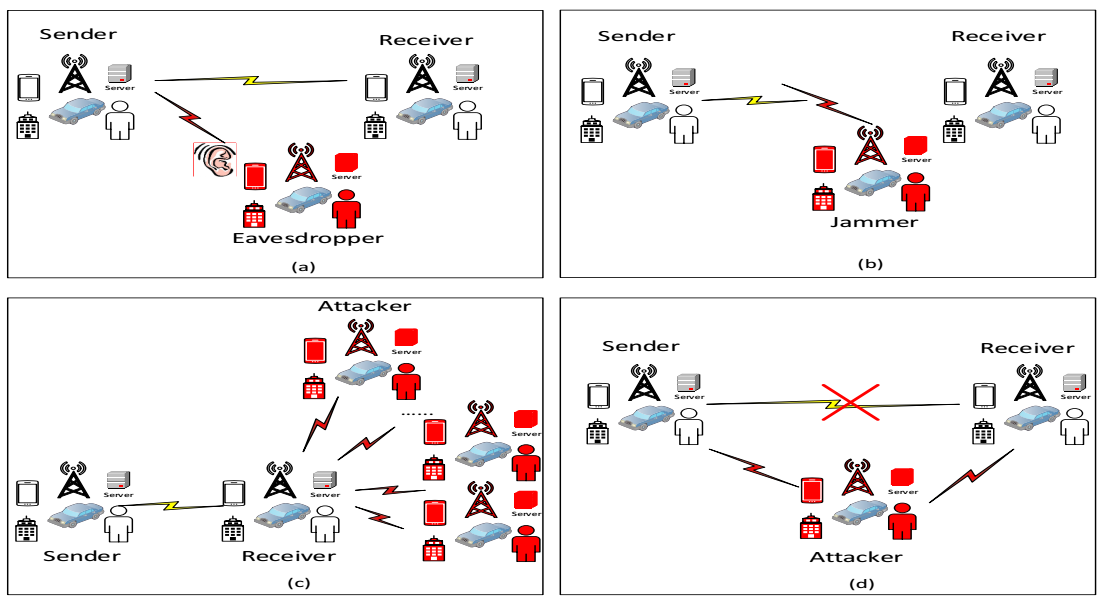

Hình 4 mô tả 4 loại tấn công mạng, mỗi loại sẽ được thảo luận riêng biệt trong những phần khác nhau. Bài viết sẽ tập trung trên tấn công mạng ở lớp vật lý (PHY) và ở lớp điều khiển truy cập đa phương tiện (MAC) nơi mà khác nhau về chính sách bảo mật xảy ra giữa mạng không dây và mạng có dây.

1) Nghe lén và phân tích kênh truyền: Nghe lén là sự tấn công được sử dụng bởi một người nhận không mong muốn để chặn thông tin từ những người khác. Nghe lén là tấn công thụ động vì thông tin liên lạc thông thường không ảnh hưởng bởi người nghe lén, được mô tả như Hình 4a. Mặc dù là thụ động tự nhiên, nghe lén rất khó phát hiện. Mã hóa tín hiệu trên đường truyền radio được ứng dụng hầu hết để chống lại sự nghe lén. Người nghe lén không thể chặn tín hiệu nhận trực tiếp mặc dù mã hóa.

Phân tích kênh truyền là một dạng khác của tấn công thụ động được sử dụng người dùng không mong muốn để chặn thông tin từ những nhà cung cấp dịch vụ bởi phân tích kênh truyền của tín hiệu nhận không cần hiểu nội dung chứa đựng trong kênh truyền. Nói cách khác, thậm chí tín hiệu được mã hóa, phân tích kênh truyền có thể được tiếp tục sử dụng để cho phép mô hình các nhà cung cấp dịch vụ. Phân tích kênh truyền không làm ảnh hưởng đến bên cung cấp dịch vụ hợp pháp.

Hình 4. Tấn công mạng không dây 5G: (a) nghe lén; (b) gây nhiễu; (c) DDoS; (d) MITM [5].

Phương pháp mã hóa được sử dụng để ngăn chặn nghe lén phụ thuộc chủ yếu vào sức mạnh của thuật toán mã hóa và cũng phụ thuộc vào khả năng tính toán của người nghe lén. Một vài kỹ thuật được áp dụng trong mạng không dây 5G như HetNet có thể làm tăng độ khó để chống lại người nghe lén. Nói chung những đặc tính mới của mạng 5G đã đưa ra nhiều tình huống phức tạp để đối phó với việc nghe lén, và từ đó việc nghiên cứu kỹ thuật PLS gần đây ngày càng ngày được quan tâm trong vấn đề giải quyết nghe lén.

2) Gây nhiễu: Không giống như nghe lén và phâ tích kênh truyền, gây nhiễu có thể hoàn toàn phá vỡ thông tin liên lạc giữa những người dùng hợp pháp. Hình 4b là một ví dụ của tấn công gây nhiễu. Điểm phát độc hại có thể tạo ra nhiễu có chủ đích để phá vỡ thông tin dữ liệu giữa những người dùng hợp pháp. Gây nhiễu có thể cũng chặn những người dùng hợp pháp từ những nguồn truy cập tài nguyên vô tuyến. Những giải pháp cho việc tấn công chủ động thông thường là do tìm và phát hiện.

Những kỹ thuật trải phổ như trải phổ chuỗi trực tiếp (DSSS) và trải phổ nhảy tần số (FHSS) được sử dụng rộng rãi như là một phương pháp thông tin an toàn để chống lại gây nhiễu ở lớp PHY bởi trải phổ tín hiệu trên một phổ băng tần rộng lớn. Tuy nhiên, DSSS và FHSS dựa vào các phương thức chống nhiễu có thể không phủ hợp trong một vài ứng dụng 5G

3) DoS và DDoS: Tấn công DoS có thể tổn hại đến tài nguyên mạng bởi một kẻ tấn công của đối thủ. DoS là sự xâm phạm tấn công an ninh của khả năng sẵn sàng của hệ thống mạng. Gây nhiễu có thể được sử dụng và là sự bắt đầu của để tấn công DoS. DDoS có thể được hình thành khi nhiều hơn một đối tượng tấn tấn tồn tại. Hình 4c mô tả tấn công DDoS. DoS và DDoS cả hai là dạng tấn công chủ động có thể được áp dụng ở những lớp khác nhau. Hiện tại phương pháp dò tìm được sử dụng rộng rãi để nhận biết những cuộc tấn công DoS và DDoS. Với một lượng lớn xâm nhập của rất nhiều thiết bị trong mạng viễn thông 5G, DoS và DDoS sẽ trở nên mối đe dọa cho sự vận hành mạng 5G. Tấn công DoS và DDoS trong mạng không dây 5G có thể tấn công truy cập thông qua một lượng rất lớn của những thiết bị được kết nối.

4) MITM: Tấn công MITM, kẻ tấn công bí mật chiếm lấy quyền kiểm soát kênh truyền thông tin giữa hai nhà mạng hợp pháp. Kẻ tấn công MITM có thể căn thiệp, thay đổi và sửa đổi thông tin giữa hai nhà mạng hợp pháp. Hình 4d mô tả một cuộc tấn công MITM mẫu. MITM là một tấn công chủ động có thể được phán tán trong những lớp khác nhau. Đặc biệt, tấn công MITM nhằm hướng tới sự thỏa hiệp bảo mật dữ liệu, tính toàn vẹn và tính sẵn sàng. Theo như các công bố nghiên cứu gần đây, tấn công MITM là một trong những tấn công bảo mật phổ biến [13]. Xác thực lẫn nhau giữa thiết bị di động và trạm gốc thường được sử dụng để ngăn chặn sai trạm gốc dựa trên MITM.

Những dịch vụ bảo mật trong mạng không dây 5G

Kiến trúc mới, những công nghệ mới và những tình huống mới trong mạng không dây 5G mang lại những đặc tính và những yêu cầu mới của dịch vụ bảo mật. Trong phần này, bài viết chủ yếu giới thiệu 4 kiểu dịch vụ bảo mật: i) xác thực (xác thực thiết bị, xác thực tin nhắn), ii) bảo mật (bảo mật dữ liệu, bảo mật riêng tư), iii) tính sẵn sàng (tính khả dụng), iv) và tính toàn vẹn.

1) Xác thực: Có 2 loại xác thực, xác thực thiết bị và xác thực tin nhắn. Cả 2 loại xác thực này rất quan trọng trong mạng không dây 5G để giải quyết những vấn đề bảo mật được nói ở phần trên. Xác thực thiết bị được sử dụng để bảo đảm thiết bị thông tin là 1 và không thay đổi. Trong mạng tế bào kế thừa, xác thực lẫn nhau giữa người dùng (UE) và thiết bị quản lý di động (MME) được thực hiện trước khi 2 nhà mạng thông tin lẫn nhau. Xác thực lẫn nhau giữa UE và MME là đặc tính bảo mật quan trọng nhất trong mạng bảo mật tế bào truyền thống. Trong mạng 5G yêu cầu không chỉ giữa UE và MME mà còn giữa nhà cung cấp dich vụ bên thứ 3 ví dụ như nhà cung cấp dịch vụ. Để cung cấp những dịch vụ bảo mật hơn mã xác thực và mã khóa đồng ý (AKA) được đề xuất.

2) Bảo mật: Bảo mật bao gồm hai khía cạnh là bảo mật dữ liệu và bảo mật quyền riêng tư. Bảo mật dữ liệu là bảo vệ truyền dữ liệu từ tấn công thụ động bởi sự giới hạn truy cập dữ liệu chỉ dành cho người dùng để ngăn chặn truy cập từ hoặc tiết lộ cho những người dùng trái phép. Quyền riêng tư ngăn chặn điều khiển và gây ảnh hưởng đến thông tin liên quan đến những người dùng hợp pháp, ví dụ như quyền riêng tư bảo vệ dòng dữ liệu từ bất kỳ sự phân tích của kẻ tấn công. Mã hóa dữ liệu đang được sử dụng rộng rãi để bảo vệ dữ liệu bởi sự ngăn chặn người dùng trái phép từ bất kỳ thông tin hữu dụng từ trạm phát thông tin. Kỹ thuật mã hóa khóa đối xứng có thể được áp dụng để mã hóa và giải mã với một mã khóa riêng biệt được chia sẽ giữa người gửi và người nhận thông tin.

3) Tính sẵn sàng: Tính sẵn sàng được định nghĩa là mức độ mà một dịch vụ có thể truy cập và sử dụng cho bất kỳ người dùng hợp pháp bất cứ khi nào và ở bất kỳ đâu khi được yêu cầu. Tính sẵn đánh giá mức độ mạnh của hệ thống khi đối mặt các cuộc tấn công khác nhau và đây cũng là một chỉ số hiệu quả chính trong 5G. Một trong những tấn công trong tính sẵn sàng là tấn công DoS, mà có thể là nguyên nhân từ chối truy cập dịch vụ đến những người dùng hợp pháp. Gây nhiễu hay can thiệp nhiễu có thể ngắt thông tin liên lạc giữa những người dùng hợp pháp bởi sự can thiệp nhiễu của tín hiệu vô tuyến. Với số lượng cực lớn những điểm IoT không mong muốn, mạng viễn thông 5G đối mặt với một thách thức to lớn trong việc ngăn chặn tấn công gây nhiễu và DDoS để đảm bảo sẵn sàng dịch vụ.

4) Tính toàn vẹn: Mặc dù xác thực tin nhắn được cung cấp chắc chắn của nguồn và của nội dung thông tin. Không có sự bảo vệ được cung cấp để chống lại sự trùng lặp hoặc sửa đổi của thông tin. 5G hướng đến sự cung cấp kết nối bất cứ lúc nào, bất kể đâu và bất kể cách nào và hỗ trợ các ứng dụng liên quan mật thiết đến đời sống thường ngày của con người như là đo lượng chất lượng của nước uống và lập kế hoạch vận chuyển. Tính toàn vẹn của dữ liệu là một trong những yêu cầu bảo mật chính trong các ứng dụng nhất định. Tính toàn vẹn ngăn cản các thông tin bị sửa đổi hoặc thay thế bởi sự tấn công chủ động từ những thiết bị trái phép. Tính toàn vẹn dữ liệu có thể bị vi phạm bởi các cuộc tấn công độc hại trong nội bộ như thêm thông tin hoặc sửa đổi dữ liệu. Vì thế các cuộc tấn công nội bộ có danh tính hợp lệ và rất khó phát hiện.

Kết luận

Mạng viễn thông không dây 5G đang được mong đợi cung cấp hiệu năng cao hơn để có thể tích hợp được nhiều ứng dụng mới. Trong bài viết này đã trình bài khái quát và sơ lược các loại tấn công thường gặp trong mạng viễn thông 5G. Bên cạnh đó bài viết cũng đã đề xuất một số giải pháp bảo mật để chống lại các cuộc tấn công mạng trong 5G. Bài viết chỉ nêu các khái niệm cơ bản và tổng quan về công nghệ bảo mật và chống bảo mật mới hiện nay trong 5G. Những giải pháp bảo mật hiện nay chủ yếu dựa vào những dịch vụ được cung cấp như mã hóa, tính sẵn sàng và tính bảo mật là những công nghệ chính cho phép ứng dụng các kỹ thuật bảo mật này vào mạng viễn thông 5G.

Tài liệu tham khảo

[1] N. Panwar, S. Sharma and A. K. Singh, “A Suvery on 5G: The Next Generation of Mobile Communication”, Physical Communication, vol.18, no. 2, pp. 64-84, 2016.

[2] “5G Vision”, 5G PPP, Feb., 2015.

[3] “NGMN 5G WHITE PAPER”, NGMN Alliance, Feb., 2015.

[4] “Understanding 5G: Perspectives on future technological advancements in mobile”, GSMA Intelligence, Dec., 2014.

[5] D. Fang, Y. Qian and R. Q. Hu, “Security for 5G Mobile Wireless Networks”, IEEE Access, vol.6, no. 2, pp. 4850-4874, 2018.

[6] “5G SECURITY”, ERICSSON WHITE PAPER, June, 2015.

[7] “5G Security: Forward Thinking Huawei White Paper”, HUAWEI WHITE PAPER, 2015.

[8] M. Liyanage, A. B. Abro, M. Ylianttila, and A. Gurtov, “Opportunities and Challenges of Software-Defined Mobile Networks in Network Security”, IEEE Security & Privacy, vol. 14, no. 4, pp. 34-44, 2016.

[9] V. G. Vassilakis, I. D. Moscholios, and B. A. Alzahrani, “On the security of software-defined next-generation cellular networks”, IEICE Information and Communication Technology Forum (ICTF), 2016, pp.61-65.

[10] Y. Deng, L. Wang, K. K. Wong, A. Nallanathan, M. Elkashlan, and S. Lambotharan, “Safeguarding Massive MIMO Aided HetNets Using Physical Layer Security”, International Conference on Wireless Communications & Signal Processing (WCSP), 2015, pp. 1-5.

[11] W. Stallings, “Cryptography and Network Security Principles and Practice Sixth Edition”, PEARSON, 2014.

[12] Y. S. Shiu, S. Y. Chang, H. C. Wu, S. C. H. Huang, and H. H. Chen, “Physical layer security in wireless networks: a tutorial”, Wireless Communications, vol. 18, no. 2, pp. 66-74, 2011.

[13] W. Baker et al., “Data breach investigations report”, Methodology, vol.36, pp. 1-63, 2011.

Hồ Đức Chung